Was ist die ISO 27001?

Die ISO 27001 Norm wurde von der Internationalen Organisation für Normung (ISO) definiert und speziell für das Informationssicherheits-Management entwickelt. Sie legt Anforderungen an ein Informationssicherheits-Managementsystem (ISMS) fest, das dabei unterstützt, die Informationssicherheit in Unternehmen zu erhöhen. Hohe Informationssicherheit zeichnet sich dadurch aus, dass die Informationssicherheits-Ziele gewährleistet werden. Diese sind:

- Vertraulichkeit,

- Integrität und

- Verfügbarkeit der Informationen

Die ISO 27001 beinhaltet einen systematischen und proaktiven Ansatz zur Identifizierung, Bewertung und Behandlung von Informationssicherheitsrisiken. Die Maßnahmen und Kontrollen helfen, Sicherheitslücken zu identifizieren und zu schließen, um so potenzielle Sicherheitsvorfälle zu minimieren. Die ISO 27001 bietet einen Rahmen für die Entwicklung, Umsetzung, Überwachung und kontinuierliche Verbesserung eines ISMS.

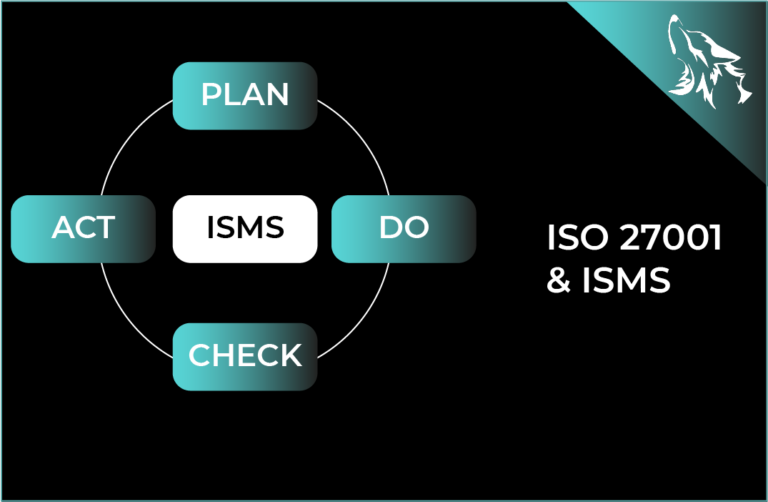

Was ist ein ISMS und wieso ist es für die ISO 27001 wichtig?

Ein Informationssicherheits-Managementsystem ist ein strukturiertes und umfassendes Rahmenwerk. Es umfasst Richtlinien, Verfahren, Prozesse und technische Kontrollen, die darauf abzielen, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen (= Schutzziele der Informationssicherheit) zu schützen.

Das ISMS ist von entscheidender Bedeutung für die Umsetzung der Norm ISO 27001, da es den Rahmen bietet, innerhalb dessen die Anforderungen der Norm erfüllt werden können. Durch die Implementierung eines ISMS können Unternehmen sicherstellen, dass ihre Informationssicherheitspraktiken systematisch entwickelt, implementiert, überwacht und verbessert werden, was wiederum zur Erfüllung der ISO 27001-Anforderungen beiträgt.

Ein ISMS basiert in der Regel auf dem PDCA-Modell (Plan – Do – Check – Act), das eine kontinuierliche Verbesserung des Informationssicherheitsniveaus ermöglicht.

Was ist der PDCA Zyklus?

Der PDCA-Zyklus (Plan-Do-Check-Act) ist ein bewährtes Modell für die kontinuierliche Verbesserung, das häufig im Rahmen von Qualitäts- und Managementstandards verwendet wird. Die Phasen des PDCA-Zyklus sind wie folgt:

- Plan (Planen): Festlegung von Zielen und Prozessen zur Erreichung dieser Ziele, einschließlich der Identifizierung von Risiken und Chancen.

- Do (Umsetzen): Implementierung der geplanten Prozesse und Maßnahmen gemäß den definierten Zielen und Richtlinien.

- Check (Überprüfen): Überwachung und Überprüfung der Ergebnisse und Prozesse, um sicherzustellen, dass sie den Erwartungen entsprechen und die definierten Ziele erreicht werden.

- Act (Handeln): Durchführung von Maßnahmen zur kontinuierlichen Verbesserung auf der Grundlage der Überprüfungsergebnisse, einschließlich der Anpassung von Prozessen und Maßnahmen, um die Effektivität und Effizienz zu steigern.

Der PDCA-Zyklus ermöglicht es Unternehmen, kontinuierlich ihre Leistung zu verbessern, indem sie systematisch Ziele setzen, umsetzen, überprüfen und anpassen.

Wie ist ein ISMS aufgebaut?

Zu den Hauptkomponenten eines ISMS gehören:

- Risikobewertung und -behandlung: Damit sind die Identifizierung von Informationssicherheitsrisiken, die Bewertung ihrer Auswirkungen und die Wahrscheinlichkeiten und Umsetzung von Maßnahmen zur Risikominderung gemeint.

- Politik und Verfahren: Entwicklung von Richtlinien und Verfahren zur Steuerung und Überwachung von Informationssicherheitsaktivitäten.

- Personelle Sicherheit: Implementierung von Maßnahmen zur Sicherstellung, dass Mitarbeiter angemessen geschult sind und die Sicherheitsrichtlinien und -verfahren des Unternehmens einhalten.

- Physische Sicherheit: Schutz der physischen Umgebung, in der Informationen gespeichert und verarbeitet werden, vor unbefugtem Zugriff, Diebstahl oder Beschädigung.

- Technische Sicherheit: Implementierung von technischen Kontrollen und Mechanismen zur Absicherung von Informationssystemen und -infrastrukturen.

Die Implementierung eines ISMS gemäß den Anforderungen der ISO 27001 trägt dazu bei, das Vertrauen von Kunden, Partnern und anderen Interessengruppen in das eigene Unternehmen zu stärken. Die ISO 27001 und ein gut aufgebautes ISMS sind daher wesentliche Bestandteile für Unternehmen, die sicherstellen möchten, dass ihre Informationen angemessen geschützt sind und den Anforderungen an Datenschutz, Compliance und Sicherheit gerecht werden. Zudem schützen sie sich aktiv gegen potenzielle Bedrohungen.

Wie baut man als Unternehmen ein ISMS auf?

Die Entwicklung eines ISMS erfordert eine systematische Vorgehensweise, die auf den individuellen Anforderungen und Risiken des Unternehmens basiert. Ein typischer Ansatz umfasst die folgenden Schritte:

- Initiierung und Verpflichtung: Das Management des Unternehmens muss sich zur Implementierung eines ISMS verpflichten und die erforderlichen Ressourcen bereitstellen. Ein ISMS ist Management-Aufgabe!

- Definition des Anwendungsbereichs: Anschließend muss der Geltungsbereich des ISMS festgelegt werden, einschließlich der zu schützenden Informationen und der relevanten rechtlichen und regulatorischen Anforderungen.

- Risikobewertung: Es folgt die Identifizierung und Bewertung von Informationssicherheitsrisiken, die das Unternehmen betreffen könnten.

- Entwicklung von Richtlinien und Verfahren: Als nächstes werden Richtlinien, Verfahren und Prozesse zur Steuerung und Überwachung von Informationssicherheitsaktivitäten erstellt.

- Implementierung von Kontrollen: Im Rahmen dieses Schrittes werden technische und organisatorische Kontrollen zur Absicherung von Informationssystemen und -infrastrukturen eingeführt.

- Schulung und Bewusstsein: Ein sehr wichtiger Schritt ist die Schulung der Mitarbeiter über Informationssicherheitsrichtlinien und -verfahren sowie die Sensibilisierung für Sicherheitsrisiken und -maßnahmen.

- Überwachung und Überprüfung: Die regelmäßige Überwachung, Überprüfung und Bewertung des ISMS ist zentral, um sicherzustellen, dass es wirksam ist und den sich ändernden Anforderungen gerecht wird. Das ISMS ist demnach niemals „fertig“, sondern steht in ständigem Wandel, um sich zu verbessern.

- Kontinuierliche Verbesserung: Die Verbesserung des ISMS gelingt durch die Identifizierung und Implementierung von entsprechen Maßnahmen.

Die Schritte 7 und 8 entsprechen den Schritten Check und Act im PDCA-Zyklus.

Unsere Experten unterstützen Sie auf Ihrem Weg zur ISO 27001 Zertifizierung oder jeder anderen gewünschten Zertifizierung wie der TISAX® Zertifizierung, der ISO 21434, der ISO 9001, etc.

Nach Ihrem Belieben begleiten wir Sie von der Vorbereitung bis zum Audit und übernehmen auf Wunsch auch die Kommunikation mit der Zertifizierungsstelle / dem Auditor.

Wie erhält man die ISO 27001 Zertifizierung?

Das ISO 27001 Zertifizierungsaudit wird von unabhängigen Zertifizierungsstellen durchgeführt, die die Konformität eines Unternehmens mit den Anforderungen der Norm prüfen. Der Zertifizierungsprozess umfasst in der Regel die folgenden Schritte:

- Vorbereitung: Das Unternehmen bereitet sich auf die Zertifizierung vor, indem es ein ISMS gemäß den Anforderungen der ISO 27001 implementiert.

- Interne Überprüfung: Das Unternehmen führt eine interne Überprüfung des ISMS durch, um sicherzustellen, dass es den Anforderungen der Norm entspricht.

- Auswahl einer Zertifizierungsstelle: Das Unternehmen wählt eine akkreditierte Zertifizierungsstelle aus, die die Zertifizierung durchführen wird, beispielsweise TÜV Nord .

- Zertifizierungsaudit: Die Zertifizierungsstelle führt ein Initiales Zertifizierungsaudit durch.

- Zertifizierungsentscheidung: Basierend auf den Ergebnissen des Audits entscheidet die Zertifizierungsstelle, ob das ISMS zertifiziert wird.

- Surveillance-Audits: Nach der Zertifizierung führt die Zertifizierungsstelle regelmäßige Überwachungsaudits durch, um sicherzustellen, dass das ISMS weiterhin den Anforderungen der Norm entspricht.

Bei der ISO 27001 findet ein jährliches Überprüfungsaudit und alle 3 Jahre ein Rezertifizierungs-Audit durch einen externen Prüfdienstleister statt.

Was sind die ISO 27001 Anforderungen für eine Zertifizierung?

Die ISO 27001 legt eine Reihe von Anforderungen fest, die Unternehmen erfüllen müssen, um zertifiziert zu werden. Zu den wichtigsten Anforderungen gehören:

- Festlegung des Anwendungsbereichs des ISMS: Definition des Geltungsbereichs des ISMS, einschließlich der zu schützenden Informationen und der relevanten rechtlichen und regulatorischen Anforderungen.

- Risikobewertung und -behandlung: Identifizierung und Bewertung von Informationssicherheitsrisiken sowie Umsetzung von Maßnahmen zur Risikominderung.

- Entwicklung von Richtlinien und Verfahren: Erstellung von Richtlinien, Verfahren und Prozessen zur Steuerung und Überwachung von Informationssicherheitsaktivitäten.

- Implementierung von Kontrollen: Einführung von technischen und organisatorischen Kontrollen.

Welche Vorteile bietet die ISO 27001 Zertifizierung?

Die Zertifizierung nach ISO 27001 kann Unternehmen dabei helfen, das Vertrauen ihrer Kunden und anderer Interessengruppen zu gewinnen, da sie zeigt, dass das Unternehmen angemessene Sicherheitsmaßnahmen implementiert hat, um die eigenen Informationen und die der Lieferkette zu schützen. Da die ISO 27001 international anerkannt ist, wird sie entsprechend auch weltweit als „Vertrauensbeweis“ gewürdigt.

Zu den wichtigsten Vorteilen gehören:

- Verbessertes Sicherheitsniveau: Durch die Implementierung eines ISMS gemäß den Anforderungen der ISO 27001 können Unternehmen ihr Informationssicherheitsniveau verbessern und sich besser und vor allem proaktiv vor Sicherheitsvorfällen schützen.

- Risikominderung: Die ISO 27001 erfordert eine systematische Identifizierung, Bewertung und Behandlung von Informationssicherheitsrisiken, was dazu beiträgt, potenzielle Sicherheitsbedrohungen zu minimieren.

- Grundlage für weitere Standards: Das ISMS ist eine gute Grundlage für die Implementierung weiterer Standards, wie TISAX®, da ihr Unternehmen mit dem ISMS schon über einen gewissen Informationssicherheits-Standard verfügt .

- Erfüllung rechtlicher und regulatorischer Anforderungen: Die ISO 27001 bietet einen Rahmen, um rechtliche und regulatorische Anforderungen im Bereich Informationssicherheit zu erfüllen und Compliance-Risiken zu minimieren.

- Gewinn von Vertrauen: Die ISO 27001 Zertifizierung ist ein Zeichen für das Engagement eines Unternehmens für Informationssicherheit und kann das Vertrauen von Kunden, Partnern und anderen Interessengruppen stärken.

- Wettbewerbsvorteil: Die ISO 27001 Zertifizierung kann als differenzierendes Merkmal gegenüber Wettbewerbern dienen und dazu beitragen, neue Geschäftsmöglichkeiten zu erschließen.

- Kontinuierliche Verbesserung: Die ISO 27001 erfordert eine kontinuierliche Überwachung, Überprüfung und Verbesserung des ISMS, was dazu beiträgt, die Effektivität und Effizienz der Informationssicherheitspraktiken im Laufe der Zeit zu steigern.

- Kostenersparnis: Ein gut implementiertes ISMS kann dazu beitragen, die Kosten im Zusammenhang mit Sicherheitsvorfällen zu reduzieren und effizientere Geschäftsprozesse zu ermöglichen.

Durch automatisierte Lösungen, wie beispielsweise NORM X, können sowohl Kosten als auch Zeit eingespart werden.

Mit unserer NORM X Lösung sichern Sie sich den schnellen und effizienten Weg zur ISO 27001 Zertifizierung. Mit unserer Expertise von über 40 Jahren und der IX Certification Engine bringt NORM X Sie auf der Überholspur an Ihr Ziel:

- Niedrige Einstiegs- und Folgekosten ermöglichen bis zu 50% TCO-Einsparungen.

- Alles aus einer Hand. Es werden keine weiteren Ressourcen benötigt.

- Bis zu 6 Monate Zeiteinsparung durch automatisierte Prozessabläufe.

Fazit

Die ISO 27001 und das Informationssicherheitsmanagementsystem (ISMS) spielen eine entscheidende Rolle bei der Gewährleistung der Informationssicherheit in Unternehmen. Durch die Implementierung eines ISMS gemäß den Anforderungen der ISO 27001 können Unternehmen Sicherheitsrisiken proaktiv identifizieren, bewerten und behandeln, um ihre Informationen angemessen zu schützen.

Die Zertifizierung nach ISO 27001 bietet eine Vielzahl von Vorteilen, darunter verbesserte Sicherheit, Risikominderung, Erfüllung rechtlicher Anforderungen und Gewinn von Vertrauen bei Kunden und Partnern. Durch die kontinuierliche Überwachung, Überprüfung und Verbesserung des ISMS können Unternehmen sicherstellen, dass ihre Informationssicherheitspraktiken den sich ändernden Anforderungen gerecht werden und somit einen wichtigen Beitrag zum langfristigen Erfolg des Unternehmens leisten.